1. フードディフェンス(食品防御)の背景

2001年9月11日にアメリカで発生した同時多発テロの事件を契機に世界各国でテロの発生に関する認識が高まり、テロ対策は国家防衛上の優先的課題となっています。これまでわが国で発生したグリコ・森永事件や和歌山カレー事件などは、食品に直接有害物質を混入したものであり、実際の被害の発生範囲は限局的なものでした。しかし、今後、フードサプライチェーンの過程で有害物質が混入される事件が発生した場合には、被害の発生範囲が広範囲に拡大することが容易に予測されます。

近年の記憶にまだ新しい事件としまして、2007年12月から2008年1月にかけて千葉県や兵庫県において高濃度の有機リン系殺虫剤メタミドホスに汚染された中国製冷凍餃子の中毒事件が発生し人為的な混入が疑われ、その後中国国内で犯人が逮捕されました。これを契機に食品事業者の間では、これまでの「食の安全・安心」の概念とは異なる「食品防御(フードディフェンス)」という考え方に大きな関心が寄せられるようになりました。その結果、フードディフェンスに関する講演や著述が増え、より身近に考えなければならない問題として取り上げられるようになりました。

過去に大きなニュースになった大手食品メーカーの冷凍食品への農薬混入も、まさしくフードテロの様相です。非常に感心が高く会社存続の危機に瀕する事態と言えます。また、最近の店舗におけるフードテロについても対策する前の脅威評価が重要です。

2. FSSC22000Ver.6の要求事項

2.5.3.1 脅威の評価

組織は、次の事項を行わなければならない:

a) 組織の適用範囲内のプロセスおよび製品に関連する潜在的な脅威を明確にし、評価するための、規定された方法論に基づいた、食品防御脅威評価の実施と文書化;および

b) 重要な脅威のための適切な予防手段の構築と実施。

2.5.3.2 計画

組織は、次のことを行なわなければならない。

a) 組織は、予防手段および検証手順を明示した、脅威評価に基づいた、文書化された食品防御計画をもたなければならない。

b) 食品防御計画は、組織の食品安全マネジメントシステムによって実施され、裏付けられたものでなければならない。

c) 計画は、組織の適用範囲内のプロセスおよび製品全体にわたって適用される法令に適合し、最新の状態に保たなければならない。

d) フードチェーンのカテゴリ FII について、上記に加えて、組織は、供給者が食品防御計画を備えていることを確実にしなければならない。

3. フードディフェンス(食品防御)の具体的な対応

(1)脅威に対ある評価方法

実際に対応可能な評価方法については、オリジナルのフォーマット使用してご提供いたします。

(2)管理手段の検討

評価した結果に基づき、適切な管理手段の方法をご提案いたします。

(3)計画

評価結果と管理方法について、会社組織全体で点検検証と改善が必要です。社内の仕組みとして継続的にアプローチする方法をご提供いたします。

4. 食品安全の3要素

| 食品安全3要素の概念の違い | |

| フードセキュリティー (食品の安全保障) |

安全で栄養のある食品を全ての人々が、いつでも入手できるように保証し、食品の安全を確保すること。 |

| フードセーフティー (食の安全) |

フードチェーンにおけるハザードのリスクを評価・管理して、ハザードによる汚染の防止や低減を図り、食品の安全を確保すること。 |

| フードディフェンス (食の防御) |

ハザードの意図的な混入から食品を保護して、食品の安全を確保すること。 |

フードセキュリティー(食の安全保障)とフードセーフティー(食の安全)は、ある従来の衛生基準は、工場内外の人間が悪意をもって異物を混入することなどありえないという考え方、いわゆる「性善説」を前提に行われています。

例えば、フードセーフティー(食の安全)はこれまでの食品製造工程における衛生管理手法として、食中毒の原因菌、残留農薬などをランダムなサンプリングにより危害因子のリスク検証を行っています。代表的なのがHACCPシステムで、「通常起こりえるであろうハザード」の混入を考慮して構築されており、食品の製造・加工工程のあらゆる段階で発生する恐れのある異物や微生物による汚染等の危害を予め分析(Hazard Analysis)し、その結果に基づいて、製造工程のどの段階でどのように対策を講じれば安全な製品を得ることができるかということを重要管理点(CCP: Critical Control Point)を設定し監視することにより製品の安全性を確保しています。

これに対し、食品防御(フードディフェンス)は「性悪説」を前提に考えられたものである。例えば、高レベル、高濃度、急性致死量に相当する毒物混入のように悪意をもって攻撃(食品への混入)を仕掛けるということである、 HACCPシステムなど従来の食品安全やランダムなサンプリングでは悪意を持って意図的に毒物や異物を混入させる事態を事前に察知し防御することは困難であるとされている。

食品防御(フードディフェンス)と食品安全(フードセーフティー)の関係

| フードセーフティー | フードディフェンス |

| 検査などの対応することが 比較的に容易 |

悪意を持って予想外の攻撃を 仕掛けてくるため、 予測・対応が難しい |

| 既に分かっている物質が対象 | 予期できない物質 |

| 低濃度の場合が多い | 高濃度の可能性が高い |

| 偶発的 | 意図的 |

| 予測が可能 | 予測不可能 |

5. 各国の食品防御(フードディフェンス)の取り組み状況

米国では、2001年の9.11テロや同年の炭疽菌事件以降、テロへの危機感が高まった。またアルカイダの所持していた書類から食品がテロのターゲットであることが判明した。過去に米国では1984年に宗教団体が選挙の妨害を狙い、サルモネラ菌を故意に混入させたテロ(オレゴンサラダバー事件)があったが、上記の9.11テロ事件を機に食品テロ対策への認識が高まりました。

また2002年6月12日にバイオテロリズム法が制定された。USDA(農務省)やFDA(食品医薬品局)でも組織的に取り組みが行われている。世界保健機関(WHO)では、2002年に「食品テロに対するガイドライン」を作成された。

アジア太平洋経済協力会議(APEC)では、フードディフェンス・ワークショップが開催されています。

一方EU圏内では、広範囲にわたる法律があり、特別なシステムを作る必要はないが、バイオテロの脅威を視野に入れたシステム改善が求められています。

日本におきましては、厚生労働科学として、「食品によるバイオテロの危険性に関する研究」(平成17年度~平成20年度)により人為的な食品汚染に対して、どのような自己防衛必要か調査研究をされています。

6. フードディフェンスのためのガイドラインや規格

◆ 日本食品衛生協会

‐厚生労働科学研究費補助金 食品の安全確保推進研究事業

「食品防御の具体的な対策の確立と実行可能性の検証に関する研究」(平成21年~23年度)より‐

米国食品医薬品局(FDA)『食品セキュリティ予防措置ガイドライン“食品製造業、加工業および輸送業編”』を参考としている

食品防御対策ガイドライン(食品製造工場向け)

食品防御対策ガイドライン(食品製造工場向け)解説

(参考資料)食品防御の観点を取り入れた場合の、総合衛生管理製造過程承認制度実施要領(日本版HACCP)[別表第1 承認基準]における留意事項

◆ 米国食品医薬品局FDAによる「食品セキュリティ予防措置ガイドライン‘食品製造業、加工業及び輸送業編’」

取扱う食品が毒物混入、その他の悪意ある行為や犯罪行為、テロ行為の対象となるリスクを最小化するために食品関連会社が実施可能な予防措置を示し現行の手続きや管理の見直しを促すものです。

◆ 英国規格協会(BSI) フードディフェンス(食品防御)のガイドライン「PAS96」

PAS96:2010は、英国規格協会が発行している「食品・飲料の防御 -食品・飲料及びそのサプライチェーンへのテロ攻撃の検出及び抑止のためのガイドライン-」です。

フードディフェンスのコアは、経験豊富な信頼できるチーム編成し攻撃されやすい要素を体系的に評価することとしています。これを脅威評価重要管理点TACCP(Threat Analysis Critical Control Point)と言います。

◆ GMA(全米食品製造者協会) 「食品サプライチェーンハンドブック」

食品安全を保証するために役立つ食品成分、食品直接包装材料及びサービスを提供できる優れたビジネスパートナーを会社が選択するのを援助するために、全米食品製造者協会

(GMA: GROCERY MANUFACTURERS ASSOCIATION)は本出版物「食品サプライチェーン・ハンドブック」を刊行しています。

総合的フードディフェンスプログラムのための基礎プログラムとして次の項目が示されています。

・ 上述された内の少なくとも一つの指針を使用した施設毎に実施される文書化された

統合的フードディフェンス・アセスメント。このアセスメントは、フードディフェンス・プログラムの完全性を維持するために十分な頻度で繰り返される。

・ フードディフェンス計画では、安全防護の違反は経営上層部への報告が要求される。

・ パスワード、ファイアーウォール、及び効果的バックアップシステムを用いるデータシステムの防備

・ 文書化された食品安全防御の定常的な検査

・ 出入トラック、タンカー、及び鉄道貨車には封印され、封印(シール)番号がもしあれば出荷書類に記録される。

・ 施設一般又は施設内の一部門への従業員のアクセス制限のための手続き

・ 意図的製品汚染の発生時に、被害製品の特定、隔離及び安全防御を保証するプログラム

・ すべての食品成分の配送に対して事前通知を求めること

・ 来場者、契約業者、サービス業者、トラック運転手、その他非従業員の特定及びアクセス制限の手続き

・ バルク(大領輸送品)食品成分の受入れに使用される港又はパイプラインへのアクセスの制限

・ 車両1台分に満たない小口荷物の出荷はシール又は錠の使用で保護される。

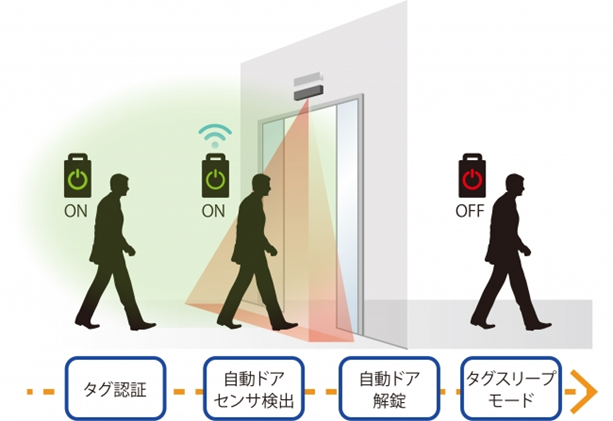

・ フードディフェンスのための用具等(写真入りID、守衛の配置、カメラ、屋外照明、及び自動閉鎖ドア)

・ 正規、パートタイム、臨時及び季節従業員の身元調査

・ 来場者へのフードディフェンス要求事項に関するコミュニケーション(情報提供)

・ 管理者のアセスメントを通じフードディフェンスの脆弱部分が明確化された時の、脆弱性に対する文書化された是正措置

・ フードディフェンスについての従業員トレ-ニングの文書化

7. 脅威に対する評価した具体的な例

外部から不審者を敷地に入れない

| 脅威 | 遵守項目 | 具体的 対策 |

チェック 項目 |

チェック 方法 |

評価結果 | 実施している 状況 |

改善計画 |

| 外部から不審者が工場に入ってイタズラする | 敷地区分の明示 | 敷地外周を、塀、フェンス等で囲み敷地区分を明示する | 敷地外周境界の要所に、無断進入禁止・案内表記板等を掲示していることの確認。 | 表示板の写真資料または現場確認する | ○ | ・正門の出入り口に掲示 等 ・裏門の出入り口に掲示 ・裏門横の貯水タンク前のフェンスに掲示 |

特に必要なし |

8. フードディフェンス対応のための支援内容

1. 現状調査の支援/脅威評価

悪意のある攻撃に対する対策を明確にすることを目的としてヒアリングや工場内の視察を実施して脅威の程度を調査します。

2. 管理手段の提案

現状の調査結果に基づき課題を共有化しフードディフェンスの具体的な管理方法について提案させていただき、社内検討の材料を提供します。

3. システムの構築

脅威の評価と管理手段を継続的に見直し改善するために必要な仕組み作りをお手伝いします。

4. システムの運用

構築された仕組みを現場目線で運用するためのチェック方法をご提供します。

食品会社のフードディフェンスに欠かせない、

従業員のメンタルケアにお困りの方はこちらへ

カウンセングオフィスヒロ>>